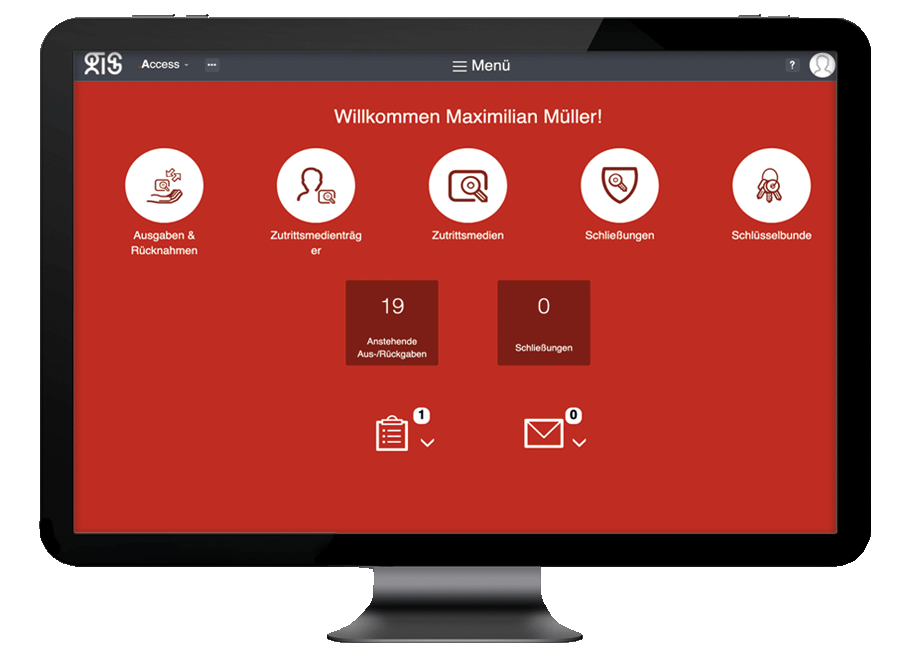

Zutrittsverwaltung #.ACCESS

Zutrittssysteme zentral, herstellerübergreifendund prozessintegriert verwalten

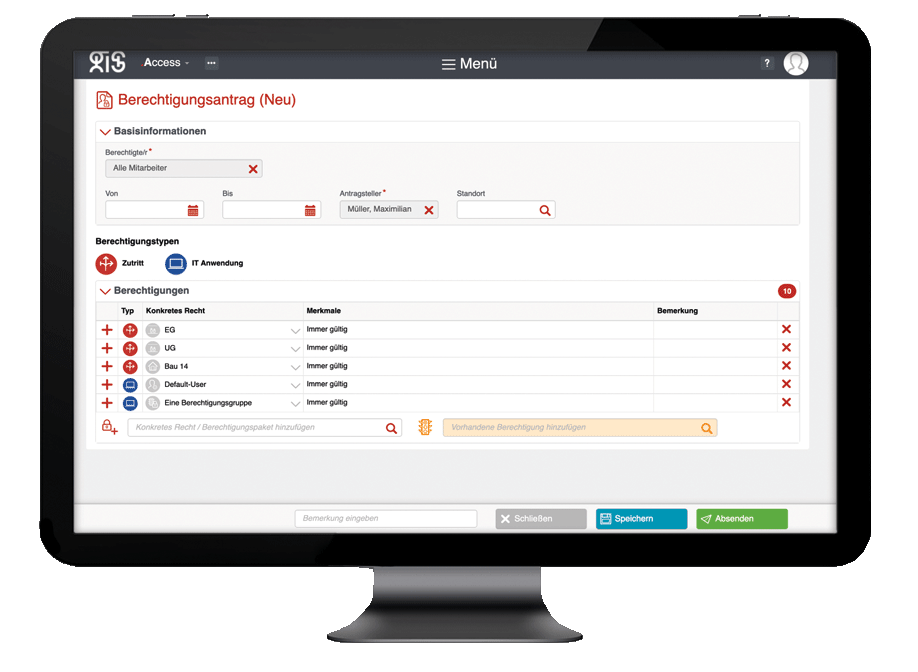

#.ACCESS ermöglicht die Verwaltung von Online-, Offline- und mechanischen Schließsystemen und selbstverständlich jeder Kombination – auch mit Depot Systemen. Aktuell können sechs unterschiedliche Systeme verschiedener Hersteller im Bereich elektronischer Zutrittskontrolle an #.ACCESS angebunden.

Wenn es darum geht, die Sicherheit Ihres Unternehmens zu gewährleisten, sind nicht nur hochwertige Zutrittssysteme ein zentrales Thema – sondern auch deren Verwaltung.

Die Schließanlagen eines Gebäudes gewährleisten einen vollumfassenden Schutz nur, wenn diese richtig bewirtschaftet werden. Heutzutage werden aber aufgrund verschiedener Bedürfnisse zunehmend mechanische Schließanlagen mit elektronischen Systemen verschiedener Hersteller kombiniert.

Diese Tatsache und viele weitere Umstände, wie bspw. eine hohe Anzahl von verschiedenen Sicherheitszonen, eine hohe Mitarbeiteranzahl, viele verschiedene Zutrittsgruppen und unterschiedliche Lagerorte der jeweiligen Zutrittsmedien führen dazu, dass eine sichere Gebäudeverwaltung zur wahren Herausforderung wird! Gerade in Unternehmen mit mehreren Tausend Zutritten täglich, ist es unter diesen Umständen nicht einfach zu kontrollieren, wo sich die einzelnen Sicherheitszonen befinden, wer welche Zutrittsberechtigung hat und wem wann welches Zutrittsmedium ausgehändigt wurde.

Das Risiko, dass Personen die aktuell keine Zutrittsberechtigung haben das Gelände betreten, steigt und somit sinkt die Sicherheit Ihres Unternehmens!

#.ACCESS ist die perfekte Anwendung um Zutritte gezielt, transparent und sicher zu verwalten. Zutritte werden gesteuert, unabhängig davon ob es sich um elektronische, mechatronische oder mechanische Anlagen handelt und unabhängig von der vorhandenen Zutritts-Infrastruktur, den Leseverfahren oder den Herstellern.

Letztendlich geht es hier „nur“ um die Abbildung der Berechtigung von Menschen einen Raum zu betreten oder nicht. Dies geschieht vollkommen transparent über ein klares Regelwerk und wirkt sich auf alle eingesetzten Systeme und Komponenten gleichermaßen aus. Wenn ein Zylinder eines bestimmten Herstellers an einer Tür durch eine biometrische Komponente eines anderen Herstellers ersetzt wird, sorgen Regelwerke und Prozesse für einen störungsfreien Zutritt mit den neuen Systemkomponenten.

Die Lösung zur sicheren Verwaltung

Mit #.ACCESS sind Fragen wie „wie viele Schlüssel sind im Umlauf?“, „Hat jeder ehemalige Mitarbeiter seine Zutrittsmedien abgegeben?“ und „Wo befindet sich welche Sicherheitszone?“ Geschichte! Diese Softwarelösung aus dem Hause gis hilft Ihnen dabei, Ihr Unternehmen sicher zu verwalten.

Herstellerübergreifende Übersicht aller benötigten Informationen

#.ACCESS bündelt alle benötigten Informationen rund um die Zutrittskontrolle sowie Zutritts- und Gebäudeverwaltung und stellt sie Ihnen übersichtlich bereit – und zwar unabhängig vom Hersteller und der Art des Zutrittssystems.

Flexible Anpassung an individuelle Anforderungen

Durch die modular kombinierbaren Funktionen und Prozesse sowie direkte oder indirekte Steuerung von 3rd Party Zutrittstechnik, erhalten Sie viel Spielraum, um .secure.ACCESS entsprechend Ihrer Anforderungen einzusetzen.

Skalierbare Abbildung Ihrer Geschäftsprozesse

– Verwaltung verschiedener Zutrittssysteme

– ONLINE

– OFFLINE

– KEY (mechanisch)

– DEPOT

– Alle Kombinationen

– Verwaltung von Zutrittsgruppen

– Abbildung von Sicherheitszonen