Management Plattform .secure – die strategische Basis unserer Module!

.secure ist eine prozessorientierte Steuerungs- und Managementplattform in den Bereichen physikalische Sicherheit, Zutrittskontrolle und Berechtigungsmanagement.

Durch den modularen Aufbau sind die Einsatzgebiete sehr vielfältig: Von Besucher- und Fremdfirmenverwaltung über Zutrittsmanagement und Zeitwirtschaft bis hin zu Unterweisungsmanagement. Da .secure parametrierbar ist, ist die Anwendung flexibel an die unternehmensspezifischen Anforderungen angepassbar. .secure ist keine isolierte Anwendung – sie ist eine Plattform und beinhaltet Technologien und Komponenten, um mit unterschiedlichsten Systemen zu interagieren, zu kooperieren und diese zu steuern.

Basierend auf betriebliche Regeln und Vorgaben koordiniert .secure Daten- & Informationsflüsse aus verschiedenen IT-Systemen, Datenquellen und Prozessdefinitionen und steuert nahezu vollautomatisiert eine Vielzahl an unternehmensweiten oder -übergreifenden Geschäftsprozessen und IT-Systemen. Die von .secure gesteuerten Anwendungen werden permanent und automatisiert mit aktuellsten Daten und Regelsätzen versorgt – damit ist sie verlässlicher Taktgeber für alle damit verbundenen Subsysteme.

Somit ist .secure heute in der Lage eine Vielzahl von Prozessem und Systeme innerhalb und außerhalb der Management Plattform regelbasiert und automatisiert zu steuern.

Die Einsatzgebiete von der Management Plattform .secure kurz und einfach erklärt

Das Herzstück der gis GmbH bietet Ihnen durch die regelbasierte Steuerung und Automation vollkommene Flexibilität, Freiheit und Unabhängigkeit.

Strategische Ausrichtung

Die Architektur von .secure ist auf vollständige Flexibilität, Unabhängigkeit und Freiheit für die Anbindung von Subsystemen bzw. Technologien und Prozessgestaltung ausgerichtet. Die Abbildung von Geschäftsprozessen erfolgt unabhängig der vorhandenen Umgebung. Am Beispiel der Berechtigungssteuerung im Bereich physikalischer Zutritte ist es möglich, unterschiedlichste Herstellersysteme (z.B. RFID Technologien oder biometrische Komponenten etc.) gleichzeitig im Mischbetrieb anzubinden. Im Mittelpunkt der regelbasierten Steuerung steht die Abbildung der Berechtigung von Menschen einen Raum betreten zu dürfen oder nicht. Dies geschieht vollkommen transparent und nachvollziehbar über ein klares Regelwerk und wirkt sich hersteller- und technologieübergreifend auf alle eingesetzten Systeme und Komponenten gleichermaßen aus.

Analog verhält es sich bei nahezu allen anderen Geschäftsprozessen: egal welches Besuchermanagement-System vorhanden ist, wie Fremdfirmenmanagement abgebildet wird, welches Unterweisungs-System an Standort A oder in der Region B eingesetzt wird – .secure ist in der Lage diese unterschiedlichen Systeme anzubinden, zu steuern oder Daten von ihnen zu erhalten. Somit können auch massiv heterogene Umgebungen (Hardware- wie Softwaresysteme) unter zentraler und automatisierter Kontrolle gestellt werden. Falls eine strategische Neuausrichtung oder Konsolidierung der Systemumgebungen gewünscht ist, kann dies zu einem beliebigen Zeitpunkt erfolgen.

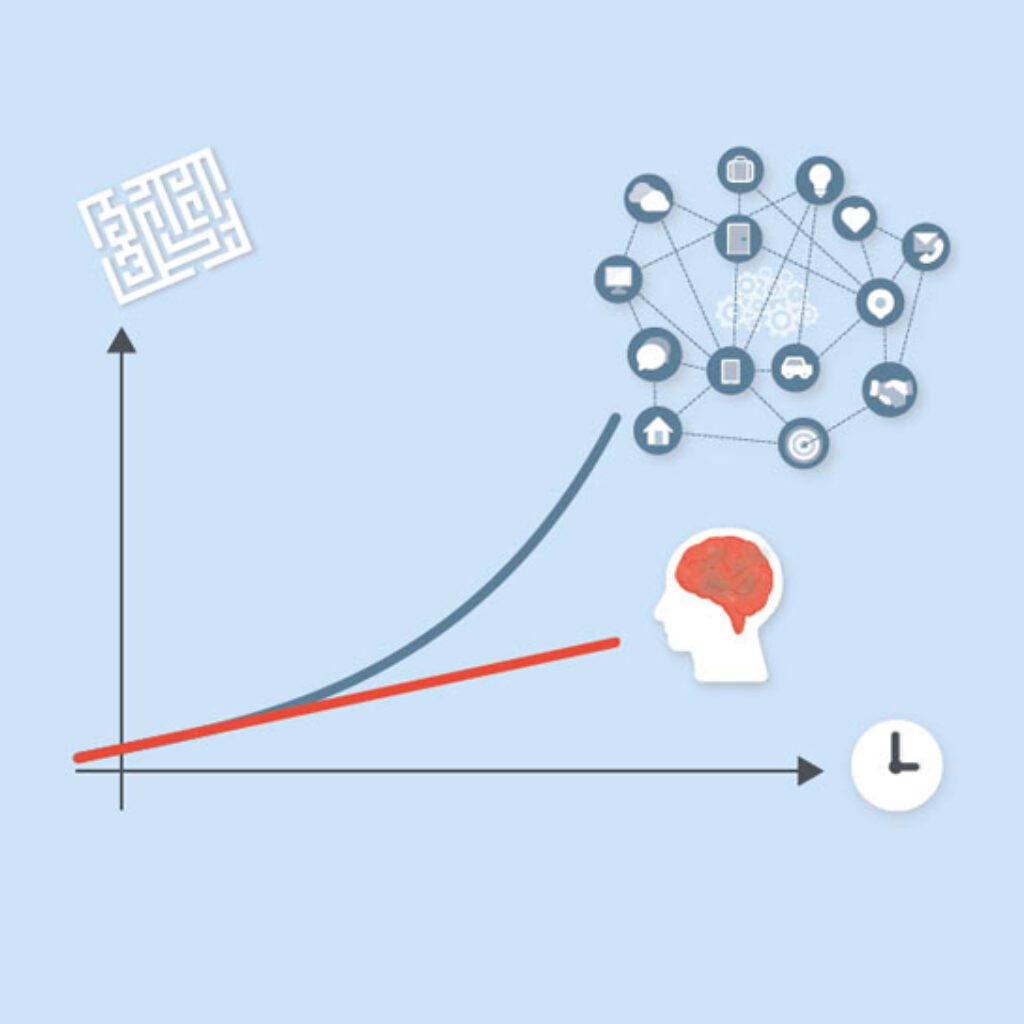

Digitale Transformation

Die technischen Elemente, die heute unter dem Begriff der „Digitalen Transformation” verstanden werden sind seit Beginn an ein Grundprinzip der .secure Plattform: Systeme und Prozesse konsequent so miteinander zu verbinden, dass eine extrem flexible und hochkommunikative Ablauf- und Netzlandschaft entsteht. Aus dieser lassen sich Daten und Informationen in weitere Systeme und Prozesse in verlässlicher Weise komponieren und verbinden.

Datenströme automatisiert miteinander zu verbinden sowie Systemgrenzen zu überwinden sind hierbei die Kernelemente. Das Ziel ist die maximale Reduktion von manuell permanent wiederholende Tätigkeiten und die starke Erhöhung von Performance, Produktivität, Qualität und Verlässlichkeit.

Unsere Features – Ihr Nutzen

Kernkomponenten

Organisationsmanagement (OM)

In diesem Bereich werden hierarchische und nichthierarchische Strukturen, Organisationen, organisatorische Einheiten (OE), Kostenstellen und organisatorische Gruppen mit variablem Fokus bzw. Einsatz abgebildet. So werden z. B. Eintrittsprozesse und Arbeitsplatzwechsel von Mitarbeitern dargestellt und die Verwaltung von Personen findet transparent statt.

Facilitymanagement (FM)

Alle Objekte, Bauteile, Etagen, Räume und Arealstrukturen werden in beliebiger Tiefe abgebildet. Die Darstellung findet hierarchisch sowie nicht-hierarchisch statt. Ein weiterer Nutzen ist, dass alle Türspezifikationen – bis hin zur Tür- und Schließtechnik, lückenlos dokumentiert und zugeordnet sind. So kann beispielsweise jederzeit nachvollzogen werden, über welche Türen (inkl. deren Eigenschaften wie z.B. Flucht, Rettung, Intervention) und Schließsysteme ein Gebäude verfügt. Ebenso werden die jeweiligen Gebäude den entsprechenden Standorten zugeordnet.